了解如何保護(hù)您的 Linux VPS將幫助您避免各種網(wǎng)絡(luò)威脅和攻擊。但是,這不是一次性的任務(wù)——除了應(yīng)用最佳安全實踐之外,您還必須持續(xù)監(jiān)控您的虛擬專用服務(wù)器。考慮到這一點,我們將深入研究 Linux 安全性及其常見弱點。我們還將討論 15 個 VPS 安全提示,以防止對您的虛擬服務(wù)器進(jìn)行網(wǎng)絡(luò)攻擊。

Linux 安全性和常見弱點

盡管 Linux 以其安全系統(tǒng)而聞名,但它也存在一些漏洞。許多安全威脅可能會損壞服務(wù)器的安全性和數(shù)據(jù)。

讓我們詳細(xì)查看最常見的威脅和弱點列表:

- 惡意軟件——是指故意設(shè)計用于損害計算機(jī)及其操作系統(tǒng)的侵入性軟件。它有多種形式,包括木馬、勒索軟件、病毒和間諜軟件。

- 嗅探攻擊——當(dāng)黑客使用數(shù)據(jù)包嗅探器攔截并從網(wǎng)絡(luò)中提取數(shù)據(jù)時發(fā)生。

- 蠻力攻擊- 一種黑客攻擊方法,涉及攻擊者使用試錯法來猜測登錄憑據(jù)。

- SQL 注入– 當(dāng)黑客利用 Web 應(yīng)用程序中的代碼來訪問服務(wù)器的數(shù)據(jù)庫時,就會發(fā)生這種情況。

- 跨站腳本 (XSS)?– 一種客戶端攻擊,在此期間黑客將惡意代碼注入網(wǎng)站。

- 沒有功能級別的控制——服務(wù)器可能會因為沒有正確驗證訪問權(quán)限而導(dǎo)致它,給普通用戶root權(quán)限。

- 身份驗證失敗- 通常由于未加密的數(shù)據(jù)、弱密碼或設(shè)置不當(dāng)?shù)膽?yīng)用程序會話超時而發(fā)生身份盜用。

在實施任何安全措施之前,請讓自己了解應(yīng)監(jiān)控的元素。這里是其中的一些:

- VPS主機(jī)安全

- 服務(wù)器軟件

- SSH 連接

- 根訪問和登錄

- 密碼和憑據(jù)

- 防火墻

- FTP 連接

- 用戶權(quán)利和特權(quán)

- 服務(wù)器日志

保護(hù)服務(wù)器安全的 15 個 VPS 安全提示

本節(jié)包含 15 個保護(hù)您的VPS 主機(jī)的安全提示。

1.研究您的虛擬主機(jī)安全性

您選擇的托管服務(wù)提供商需要擁有強(qiáng)大的安全基礎(chǔ)設(shè)施并提供額外的保護(hù)以確保您的服務(wù)器安全。在 Hostinger,我們提供高級安全模塊來保護(hù)我們的 VPS,例如 mod_security、防火墻、Suhosin PHP 加固和 PHP open_basedir 保護(hù)。

此外,Hostinger 利用 BitNinja 的全棧服務(wù)器保護(hù)和內(nèi)置的高級 DDoS 緩解來增強(qiáng) VPS 安全性。對于共享托管服務(wù)器,我們提供 Monarx 反惡意軟件。

此外,Hostinger 提供自動定期備份和實時快照,您可以使用它來立即恢復(fù)您的網(wǎng)站,以防網(wǎng)站出現(xiàn)故障。

2.更改默認(rèn)SSH端口

如果您仍然使用端口 22 通過 SSH 連接訪問您的虛擬服務(wù)器,則很有可能會發(fā)生黑客攻擊。這是因為攻擊者可以掃描開放端口以執(zhí)行暴力攻擊并獲得對服務(wù)器的遠(yuǎn)程訪問。

我們建議為 SSH 使用不同的端口來保護(hù)您的數(shù)據(jù)免受網(wǎng)絡(luò)攻擊。

以下是更改 SSH 端口的方法:

- 打開終端并登錄到 SSH。

- 通過運行以下命令編輯服務(wù)配置文件:

納米 /etc/ssh/sshd_config

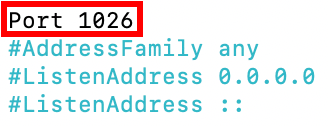

- 找到讀取Port 22的行。

- 用新的端口號替換22并刪除#。

- 保存更改并退出。

- 通過插入以下命令并按Enter重新啟動服務(wù):

- 對于 Debian 和 Ubuntu

服務(wù) ssh 重啟

- 對于 CentOS 和 Red Hat Enterprise Linux (RHEL)

systemctl 重啟 sshd.service

- 最后,嘗試使用新端口登錄 SSH。

3.禁用根登錄

每個 Linux VPS 都有一個 root 用戶,與系統(tǒng)的其他用戶相比,該用戶擁有最多的權(quán)限。網(wǎng)絡(luò)犯罪分子可能會瞄準(zhǔn)他們以獲得對服務(wù)器的完全訪問權(quán)限。

因此,禁用 root 用戶登錄以保護(hù)您的服務(wù)器免受暴力攻擊至關(guān)重要。我們還建議創(chuàng)建一個具有執(zhí)行根級別命令權(quán)限的替代用戶名。

請按照以下步驟禁用 root 登錄:

- 打開終端并登錄到您的 SSH 帳戶。

- 要打開和編輯配置文件,請使用 nano 或 vi 運行以下命令:

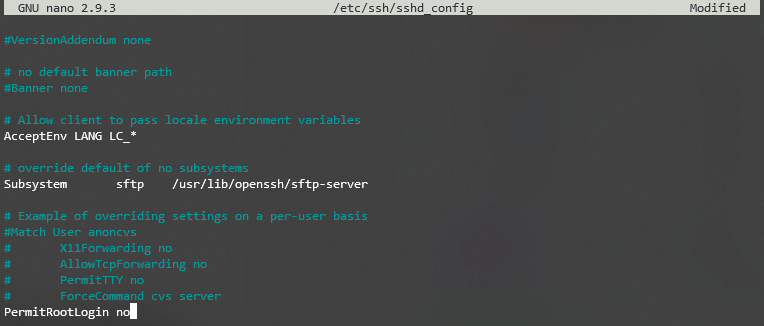

納米 /etc/ssh/sshd_config

- 找到以下參數(shù)并將其更改為no:

PermitRootLogin=否

- 通過運行以下命令保存更改并重新啟動 SSH 服務(wù):

- 對于 Debian 和 Ubuntu

服務(wù) ssh 重啟

- 對于 CentOS 和 Red Hat Enterprise Linux (RHEL)

systemctl 重啟 sshd.service

- 這將禁用 root 登錄。

4. 使用強(qiáng)密碼

包含與您的身份或簡單密碼短語相關(guān)的信息的密碼很容易被猜到。因此,創(chuàng)建一個包含多個元素的長而強(qiáng)的密碼,例如大小寫字母、數(shù)字和特殊字符。這樣做將保護(hù)您的系統(tǒng)免受暴力攻擊。

此外,不要重復(fù)使用相同的密碼。

您還可以使用NordPass或LastPass等在線工具來創(chuàng)建強(qiáng)密碼。兩者都提供自定義選項,例如限制密碼長度和字符的使用。

5. 開始使用 SSH 密鑰

如果您仍然使用密碼登錄您的 SSH 帳戶,您可能會成為嗅探攻擊的目標(biāo)。為避免這種情況,請改用SSH 密鑰。從本質(zhì)上講,SSH 密鑰是一種比密碼更安全的身份驗證方法。

當(dāng)計算機(jī)生成這些密鑰時,它們的長度可達(dá) 4096 位,這使得它們比密碼更長、更復(fù)雜。

SSH 密鑰分為兩組——公共的和私人的。前者保存在服務(wù)器上,而后者保存在用戶的機(jī)器上。當(dāng)檢測到登錄嘗試時,服務(wù)器將生成一個隨機(jī)字符串并使用公鑰對其進(jìn)行加密。加密消息只能使用關(guān)聯(lián)的私鑰解密。

以下是在 Linux 服務(wù)器上生成 SSH 密鑰的方法:

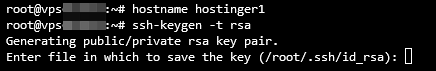

- 打開終端應(yīng)用程序并登錄到 SSH。

- 要生成公鑰和私鑰,請鍵入以下命令并按Enter:

ssh-keygen -t rsa

- 出現(xiàn)回復(fù)后,按 Enter:

輸入保存密鑰的文件 (/root/.ssh/id_rsa):

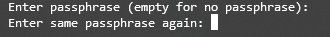

- 系統(tǒng)將提示您填寫密碼短語兩次。如果沒有,可以按兩次Enter 。

輸入密碼(無密碼為空):

再次輸入相同的密碼:

- 您的私鑰和公鑰現(xiàn)在已成功保存。

6. 設(shè)置內(nèi)部防火墻(IP 表)

由于 HTTP 流量可以來自任何地方,因此必須對其進(jìn)行過濾以確保只有具有良好聲譽(yù)的訪問者才能訪問您的系統(tǒng)。這樣做將幫助您避免不必要的流量和 DDoS 攻擊。

Linux 發(fā)行版附帶一個名為iptables的內(nèi)部防火墻服務(wù)。該工具使用表格監(jiān)控來自和到達(dá)您的服務(wù)器的流量。它使用稱為鏈的規(guī)則來過濾傳入和傳出的數(shù)據(jù)包。

使用它,您可以根據(jù)需要調(diào)整防火墻限制。以下是如何在 Ubuntu 上安裝和檢查 iptables 的當(dāng)前配置:

- 打開終端并登錄到 SSH。

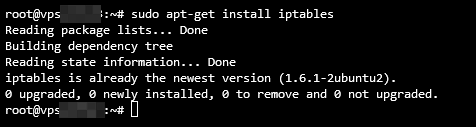

- 通過運行以下命令安裝 iptables:

sudo apt-get install iptables

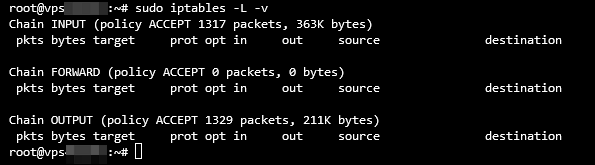

- 安裝完成后,輸入以下命令并回車:

sudo iptables -L -v

- 輸出將包括詳細(xì)格式的所有規(guī)則列表。

7. 配置你的 UFW 防火墻

我們建議啟用簡單防火墻 (UFW)作為附加層來控制系統(tǒng)的入站和出站流量。它是一個易于使用的 netfilter 防火墻。

UFW 充當(dāng) iptables 的前端,通常預(yù)裝在 Linux 發(fā)行版上。通常,它將拒絕所有傳入連接并允許傳出連接,從而降低潛在威脅的風(fēng)險。此外,您可以根據(jù)自己的喜好修改和添加防火墻規(guī)則。

以下是在 Ubuntu 上啟用它的方法:

- 打開終端并通過 SSH 連接。

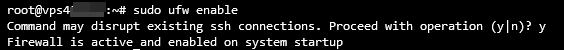

- 鍵入以下命令以啟用 UFW 并按Enter:

sudo ufw 啟用

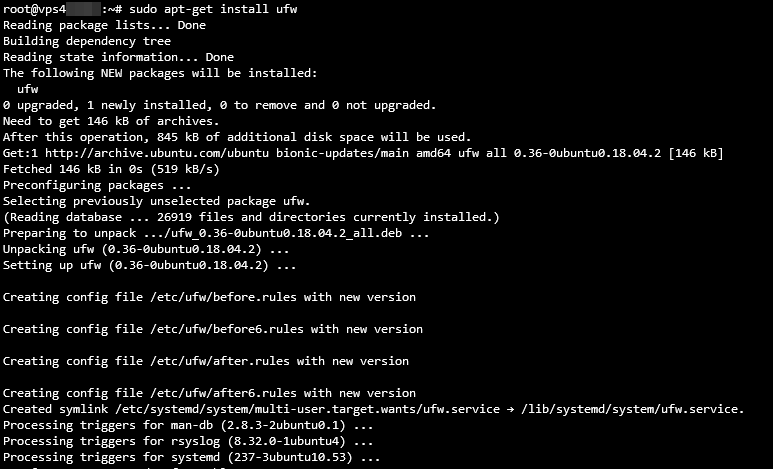

- 如果回復(fù)表明找不到該命令,請使用以下命令安裝防火墻:

sudo apt-get install ufw

- 安裝完成后,運行第二步中的命令以啟用 UFW。

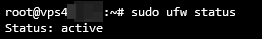

- 使用以下命令驗證防火墻狀態(tài):

須藤 ufw 狀態(tài)

8. 使用 SFTP 而不是 FTP

雖然 FTP 連接未啟用加密,但 FTP over TLS (FTPS) 僅加密憑據(jù)而不加密文件傳輸。

因此,同時使用這兩種連接可能會使您的數(shù)據(jù)面臨風(fēng)險。黑客可以輕松執(zhí)行嗅探攻擊以竊取您的登錄憑據(jù)并攔截文件傳輸。

為避免這種情況,請改用 FTP over SSH 或SFTP。這是一個安全的 FTP 連接,因為它完全加密了所有數(shù)據(jù),包括正在傳輸?shù)膽{據(jù)和文件。此外,SFTP 可以保護(hù)用戶免受中間人攻擊,因為客戶端在訪問系統(tǒng)之前需要通過服務(wù)器的身份驗證。

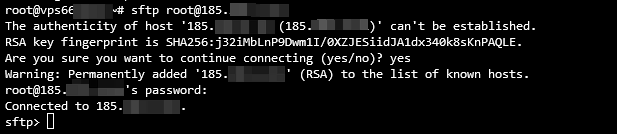

請按照以下步驟設(shè)置 SFTP 連接:

- 打開終端并登錄到 SSH。

- 通過輸入此命令并按Enter啟動 SFTP 連接:

sftp 用戶@server_ipaddress

或者

sftp 用戶@remotehost_domainname

- 如果您使用的是自定義端口,請運行以下命令:

sftp -oPort=customport 用戶@server_ipaddress

或者

sftp -oPort=customport 用戶@remotehost_domainname

- 連接后,將出現(xiàn) SFTP 提示。

9. 設(shè)置 Fail2Ban

Fail2Ban是在多次登錄失敗后監(jiān)控系統(tǒng)日志并阻止黑客的軟件。此外,它還保護(hù)服務(wù)器免受 DoS、DDoS、字典和暴力攻擊。Fail2Ban 使用 iptables 和 firewalld 來禁止 IP 地址。

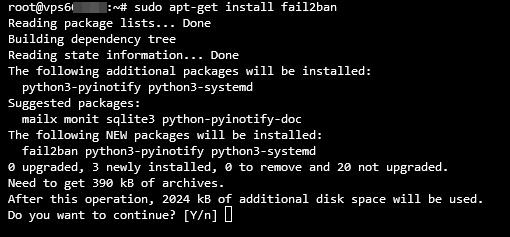

按照以下步驟在 Ubuntu 上設(shè)置 Fail2Ban 軟件包:

- 打開終端并啟動 SSH 連接。

- 通過輸入以下命令并按Enter安裝 Fail2Ban 軟件包:

sudo apt-get install fail2ban

- 將出現(xiàn)以下輸出。鍵入Y并按Enter。

你想繼續(xù)嗎?[是/否] 是

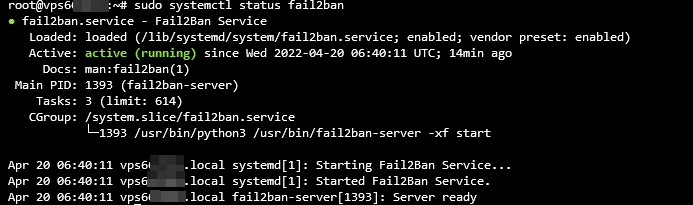

- 安裝完成后,通過運行以下命令驗證狀態(tài):

sudo systemctl status fail2ban

- Fail2Ban 軟件應(yīng)該處于活動狀態(tài)并正在運行。

10.安裝防病毒軟件

除了設(shè)置防火墻來過濾傳入流量之外,還可以考慮監(jiān)控存儲在 VPS 上的文件。由于 Linux 并非天生對病毒攻擊免疫,因此網(wǎng)絡(luò)威脅可能會針對您的服務(wù)器并損壞您的數(shù)據(jù)。

因此,安裝防病毒軟件作為安全強(qiáng)化實踐至關(guān)重要。有很多可用的選項,但最值得注意的是ClamAV。它是開源的,用于檢測可疑活動和隔離不需要的文件。

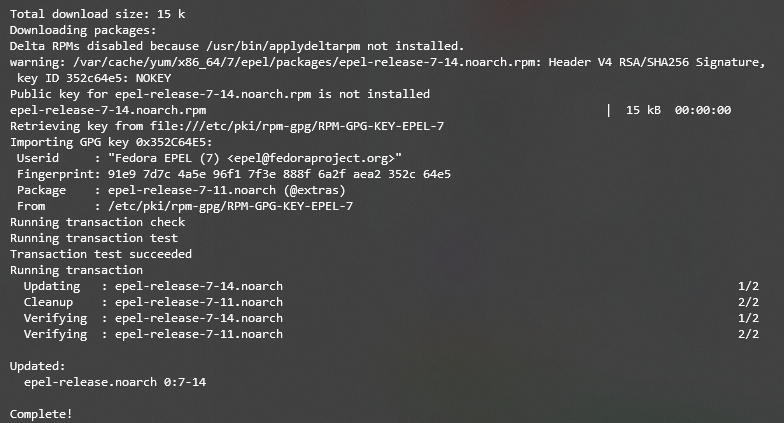

按照以下說明在 CentOS 上安裝 ClamAV:

- 打開終端并登錄到 SSH。

- 通過運行以下命令為 Enterprise Linux (EPEL) 安裝 Extra Packages:

sudo yum -y install epel-release

- 完整!輸出將發(fā)出 EPEL 安裝完成的信號。

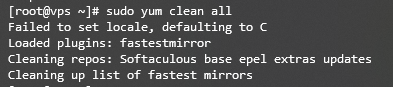

- 通過鍵入以下命令并按Enter清除所有緩存信息:

須藤百勝清理所有

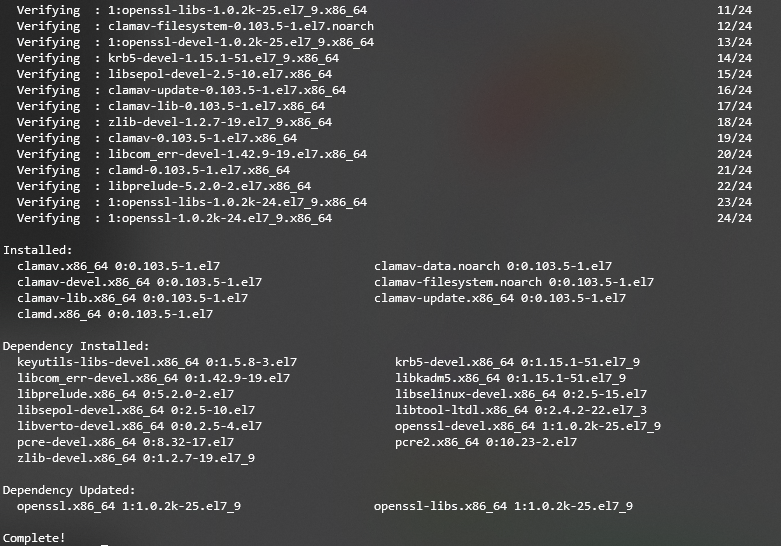

- 通過運行以下命令安裝 ClamAV:

sudo yum -y install clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemd

- 期待另一個完整的!行知道安裝何時完成。

- ClamAV 現(xiàn)在應(yīng)該已啟動并運行。

11. 為您的 VPS 設(shè)置 VPN

如果您使用公共連接,則很有可能有人會攔截您的流量并竊取您的數(shù)據(jù)。

為避免這種情況,我們建議設(shè)置 VPN以應(yīng)對安全威脅。它將通過加密隧道路由您的流量并掩蓋您的實際位置,因為您的機(jī)器將使用 VPN 的 IP 地址。這也將允許您在瀏覽互聯(lián)網(wǎng)時保持匿名,因為您的 IP 將無法追蹤。

簡而言之,VPN 可以保護(hù)您的數(shù)據(jù)安全并防止黑客攔截您的流量。它與防火墻攜手合作,提供額外的 VPS 安全性。

專家提示

VPN 對居住在有基于位置限制的地區(qū)的用戶也有好處,因為它可以讓他們更改 IP 以繞過互聯(lián)網(wǎng)審查。

按照以下步驟在 CentOS 上安裝 OpenVPN:

- 打開終端并使用 SSH 連接。

- 在安裝 OpenVPN 之前安裝 net-tools 包。運行此命令:

須藤百勝安裝網(wǎng)絡(luò)工具

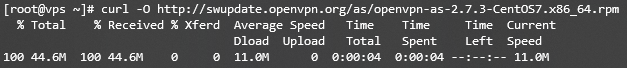

- 輸入以下 curl 命令以下載 OpenVPN 包并按Enter:

curl -O http://swupdate.openvpn.org/as/openvpn-as-2.7.3-CentOS7.x86_64.rpm

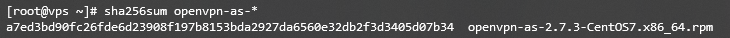

- 通過運行以下命令打印 SHA256 校驗和以驗證安裝:

sha256sum openvpn-as-*

- 輸出將打印校驗和,如下所示:

- 將下載的二進(jìn)制校驗和與網(wǎng)站上提供的校驗和進(jìn)行比較。如果它們匹配,您可以使用以下命令開始安裝 OpenVPN:

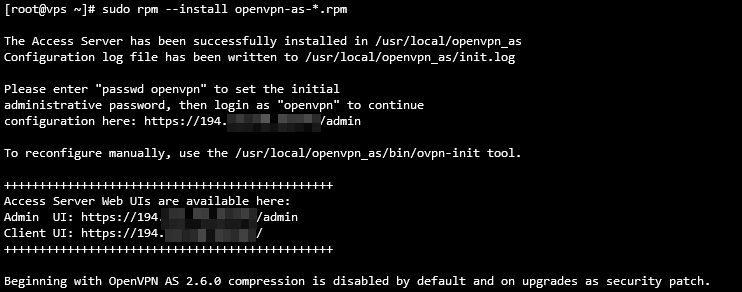

sudo rpm --install openvpn-as-*.rpm

- 安裝完成后,您將獲得 Admin UI 和 Client UI 詳細(xì)信息,如下所示:

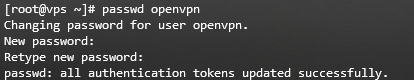

- 接下來,使用以下命令設(shè)置密碼:

密碼openvpn

- 系統(tǒng)將提示您重新輸入新密碼。

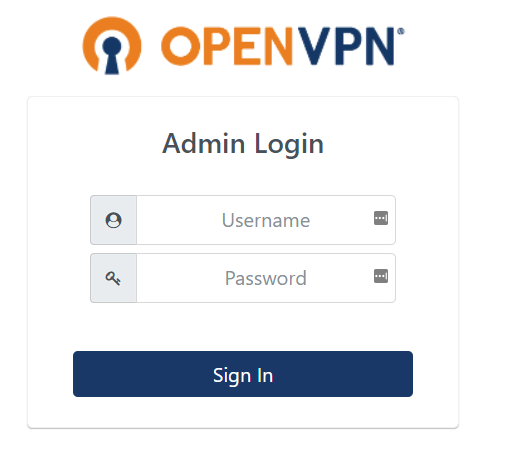

- 訪問管理員或客戶端 UI 以訪問以下屏幕:

- 輸入用戶名openvpn和剛剛設(shè)置的密碼,然后按Sign In。

12. 審查用戶權(quán)利

如果許多用戶使用您的 VPS 托管,則需要仔細(xì)考慮控制權(quán)和權(quán)限的分配。為所有用戶提供根級別權(quán)限可能會使您的資源使用和敏感數(shù)據(jù)面臨風(fēng)險。

因此,您需要設(shè)置訪問限制以防止服務(wù)器出現(xiàn)問題。這可以通過管理用戶并授予他們對特定文件和資源集的不同級別的權(quán)限來完成。

Linux 具有系統(tǒng)權(quán)限功能,可幫助您定義用戶權(quán)限。為此,請為具有相同權(quán)限的用戶創(chuàng)建一個組。

以下是在 Ubuntu 上管理用戶及其權(quán)限的方法:

- 打開終端并通過 SSH 連接。

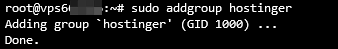

- 輸入以下命令創(chuàng)建組,然后按Enter:

sudo addgroup my_group

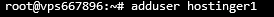

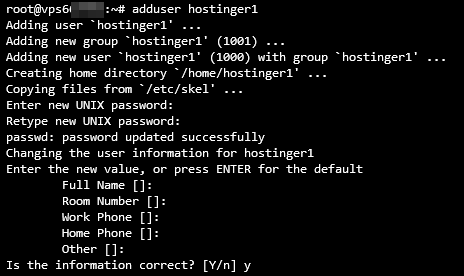

- 接下來,通過運行以下命令創(chuàng)建一個新用戶:

adduser first_user

- 輸出將提示您設(shè)置密碼并填寫簡歷,例如全名、房間號和電話。鍵入y并按Enter確認(rèn)輸入的信息。

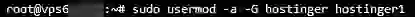

- 要將用戶添加到組,請運行以下命令。請注意,它不會產(chǎn)生任何輸出。

sudo usermod -a -G group1,group2 first_user

- 如果要授予用戶 root 訪問權(quán)限,請運行以下命令。請記住,這也不會產(chǎn)生任何輸出。

sudo usermod -aG sudo first_user

- 另一方面,如果您有一個目錄并想為其添加讀寫權(quán)限,則基本語法如下:

sudo chmod -R g+w /目錄

13.禁用IPv6

啟用 IPv6 會暴露安全漏洞,并使您的 VPS 托管容易受到各種網(wǎng)絡(luò)攻擊。如果您沒有積極使用它,我們建議您完全禁用它。

由于黑客經(jīng)常通過 IPv6 發(fā)送惡意流量,因此讓協(xié)議保持開放可能會使您的服務(wù)器面臨許多潛在的安全漏洞。即使您沒有積極使用 IPv6,您的某些程序也可能會在其上打開偵聽套接字。因此,每次數(shù)據(jù)包進(jìn)來時,他們都會對其進(jìn)行處理,包括惡意數(shù)據(jù)包。

按照以下說明在 Ubuntu 上禁用 IPv6:

- 打開終端并登錄到 SSH。

- 鍵入以下命令以禁用 IPv6,然后按Enter:

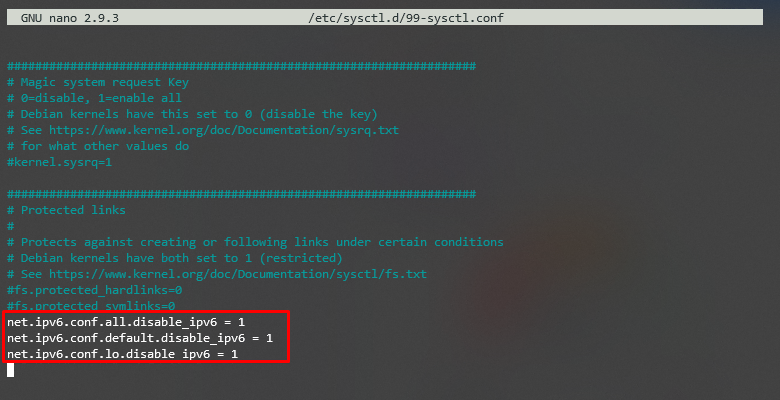

須藤納米 /etc/sysctl.d/99-sysctl.conf

- 配置文件將打開。在底部添加以下行:

net.ipv6.conf.all.disable_ipv6 = 1

net.ipv6.conf.default.disable_ipv6 = 1

net.ipv6.conf.lo.disable_ipv6 = 1

- 保存并關(guān)閉文件。

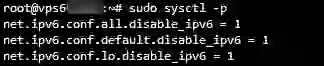

- 接下來,運行以下命令來執(zhí)行更改:

sudo sysctl -p

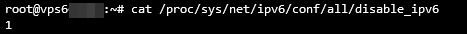

- 最后,插入以下命令并按Enter。如果您看到 1,則表示 IPv6 已成功禁用。

貓 /proc/sys/net/ipv6/conf/all/disable_ipv6

14.監(jiān)控你的服務(wù)器日志

監(jiān)控您的服務(wù)器日志可以幫助您控制您的 VPS 托管所發(fā)生的事情。這些日志還可用于分析和報告,以獲取有關(guān)服務(wù)器當(dāng)前狀態(tài)的詳細(xì)信息。

服務(wù)器日志將讓您知道服務(wù)器是否正在遭受網(wǎng)絡(luò)攻擊或其他安全威脅。這些漏洞越早修復(fù),攻擊者攔截數(shù)據(jù)的機(jī)會就越少。

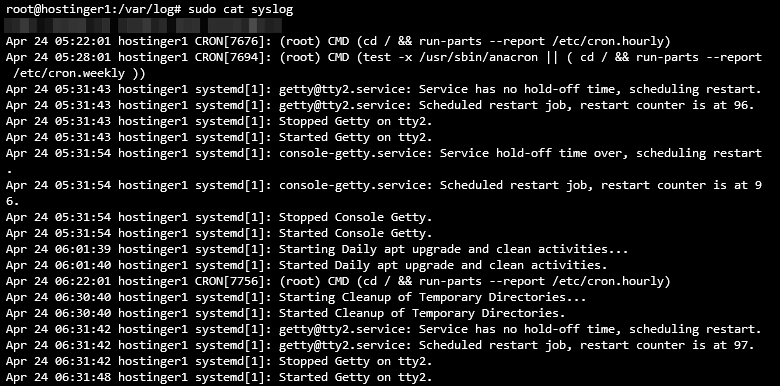

Linux 系統(tǒng)上的關(guān)鍵目錄之一稱為/var/log。它存儲一組日志文件,其中包含與系統(tǒng)、內(nèi)核、包管理器和服務(wù)器上運行的各種應(yīng)用程序相關(guān)的關(guān)鍵信息。

以下是如何在 Ubuntu 服務(wù)器上打開/var/log并檢查系統(tǒng)日志:

- 打開終端并登錄到 SSH。

- 運行以下命令將工作目錄更改為/var/log。請記住,這不會產(chǎn)生任何輸出。

cd /var/log

- 要列出所有文件,請插入以下命令并按Enter:

ls

- 要檢查系統(tǒng)日志,請輸入以下命令并按Enter:

須藤貓系統(tǒng)日志

15. 使您的應(yīng)用程序保持最新

您的 VPS 使用的軟件越舊,它就越容易受到攻擊。開發(fā)人員通常會定期發(fā)布更新和安全補(bǔ)丁。請務(wù)必留意您的軟件的最新版本,并在它們可用時立即安裝。

以下是在 Debian 或 Ubuntu 上的操作方法:

- 如果要更新整個包列表,請運行以下命令:

sudo apt-get 更新

- 如果您要更新實際包,請輸入此命令并按Enter 鍵:

sudo apt-get 升級

請按照以下步驟在 CentOS/RHEL 上執(zhí)行此操作:

- 要刷新包數(shù)據(jù)庫并安裝更新,請鍵入此命令并按Enter。

須藤百勝更新

- 要檢查任何更新,請插入以下命令并按Enter。

sudo yum 檢查更新

如果您在服務(wù)器上使用內(nèi)容管理系統(tǒng) (CMS),我們建議您通過啟用自動更新來自動執(zhí)行此過程。此外,您還可以創(chuàng)建cron 作業(yè),這是一個基于 Linux 的實用程序,用于安排命令或腳本在指定的時間和日期運行。

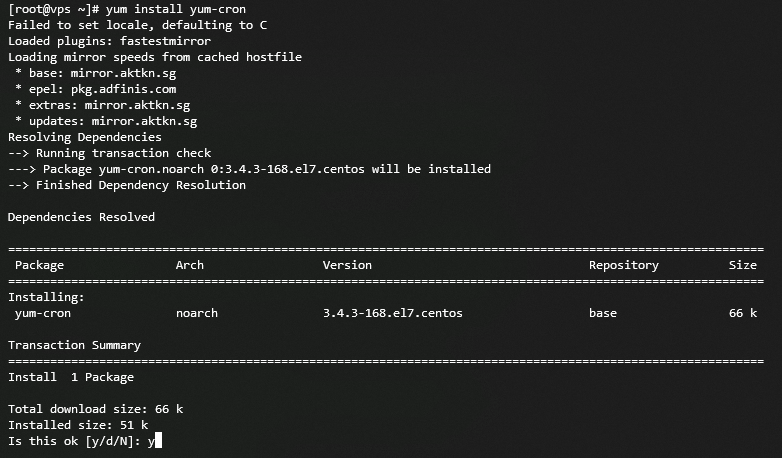

在 CentOS 或 RHEL 上安裝和運行 cron 作業(yè)最方便的方法是使用 yum-cron。每次發(fā)布新版本時,它將自動更新軟件。以下是在 CentOS 或 RHEL 上設(shè)置它的方法:

- 打開終端并通過 SSH 連接。

- 通過運行以下命令安裝 yum-cron:

sudo yum install yum-cro

- 通過插入以下命令并按Enter啟用該服務(wù)。請注意,這不會產(chǎn)生任何輸出。

sudo systemctl 啟用 yum-cron.service

- 通過鍵入以下命令并單擊Enter來啟動服務(wù)。請記住,此命令不會產(chǎn)生回復(fù)。

sudo systemctl start yum-cron.service

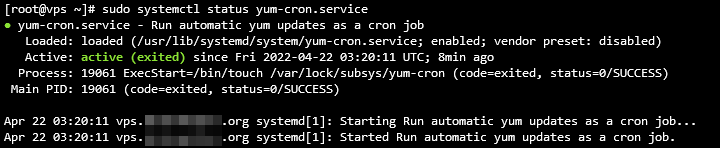

- 通過運行以下命令檢查服務(wù)的狀態(tài):

sudo systemctl status yum-cron.service

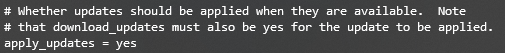

- 使用以下命令打開配置文件:

須藤 vi /etc/yum/yum-cron.conf

- 在輸出中找到以下行并將no替換為yes。保存更改并退出文件。

apply_updates = 是

結(jié)論

始終保護(hù)和保持您的 VPS 安全非常重要,尤其是因為它存儲了您的敏感數(shù)據(jù)和程序。盡管 Linux 以其強(qiáng)大的安全性而聞名,但它仍然存在您應(yīng)該注意的漏洞。常見的網(wǎng)絡(luò)攻擊和需要注意的問題包括惡意軟件、嗅探和暴力攻擊、SQL 注入、跨站點腳本 (XSS)、缺少功能級控制和身份驗證損壞。

美聯(lián)科技 Fre

美聯(lián)科技 Fre

美聯(lián)科技Zoe

美聯(lián)科技Zoe

美聯(lián)科技 Anny

美聯(lián)科技 Anny

美聯(lián)科技 Vic

美聯(lián)科技 Vic

美聯(lián)科技 Sunny

美聯(lián)科技 Sunny

美聯(lián)科技 Daisy

美聯(lián)科技 Daisy

美聯(lián)科技 Fen

美聯(lián)科技 Fen

夢飛科技 Lily

夢飛科技 Lily